Un hacker autodenominado “Lord Peña” se infiltró en un servidor de la Universidad Nacional Autónoma de México (UNAM) desde donde extrajo un total de 907.75 GB de información de correos electrónicos enviados a través del dominio del Instituto de Investigaciones en Matemáticas Aplicadas y en Sistemas (IIMAS).

Según “Lord Peña”, quien utiliza la imagen del expresidente Enrique Peña Nieto como identificación, accedió a la información a través de una vulnerabilidad conocida como XXE. Este tipo de fallo de seguridad se produce cuando una aplicación procesa XML de manera insegura, lo que permite a un atacante leer archivos locales, realizar escaneos de puertos en la red interna y, en algunos casos, ejecutar comandos remotos en el servidor.

De acuerdo con la información proporcionada por el propio hacker, para descubrir la vulnerabilidad utilizó una herramienta llamada Burp Suite. Esta herramienta es conocida por su capacidad para identificar y aprovechar vulnerabilidades como XXE (XML External Entity), así como muchas otras presentes en aplicaciones web.

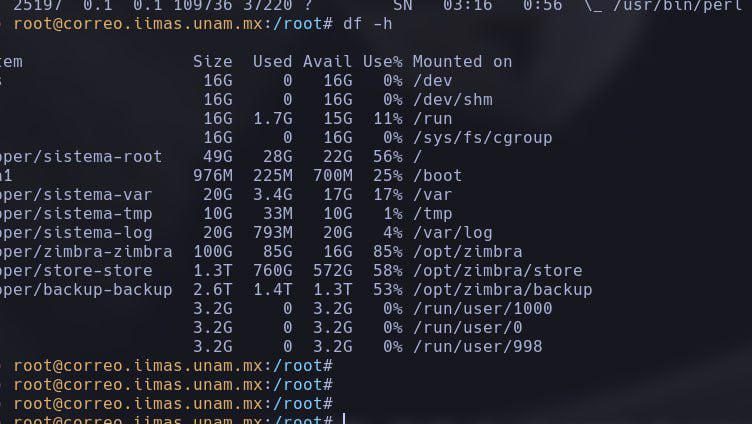

El hacker logró acceder a 2,076 carpetas que contenían más de dos millones de archivos (2,306,684 en total) de los servidores Zimbra. Esta plataforma permite almacenar una variedad de datos, como correos electrónicos, calendarios, contactos, documentos, entre otros; no obstante, ha sido víctima constante de ciberataques por diversas vulnerabilidades.

Como prueba de su acceso al servidor comprometido, ‘Lord Peña’ expuso correos electrónicos enviados por María del Rocío Sánchez Avillaneda, jefa del Departamento de Información de la Biblioteca del IIMAS, a Julia Bernuy, jefa del Departamento de Infraestructura y Soporte Tecnológico. Además, reveló información confidencial relacionada con evidencia de depósitos y transacciones bancarias.

Para indagar sobre los motivos detrás del hackeo, Publimetro México interrogó a ‘Lord Peña’, miembro de un grupo de hackers conocido como MexicanMafia, quien confirmó que la información a la que accedió proviene exclusivamente del IIMAS. Además, afirmó:

“Hasta el momento no he tenido tiempo de pivotar dentro de su red, principalmente porque no he percibido un interés hacia esta información”.

“La vulnerabilidad sorprendentemente resultó bastante fácil de encontrar, a pesar de que la UNAM es reconocida como una de las mejores universidades de México; por lo tanto, se esperaría que contara con sistemas robustos de seguridad informática. La realidad es que hay numerosas vulnerabilidades críticas en sus subdominios”, reconoció el hacker tras ser cuestionado por este medio.

En una consulta sobre este tema, Víctor Ruiz, experto en ciberseguridad y fundador de SILIKN, señaló que desde el 5 de noviembre de 2022, a través de la unidad de investigación de su firma, se emitió una alerta.

En ese entonces, descubrieron que al menos 61 instituciones de diversos gobiernos estatales y locales estaban en riesgo de sufrir un ciberataque, dado que utilizaban el mismo software que fue comprometido por el grupo hacktivista Guacamaya, grupo que atacó a la Secretaría de la Defensa Nacional (Sedena) el 29 de septiembre de 2022.

“El software al cual nos referimos es Zimbra, un programa colaborativo de aplicaciones entre las cuales ofrece el servicio de correo electrónico, calendario, contactos, documentos, etcétera. Y aunque en su momento la empresa Zimbra lanzó actualizaciones de sus sistemas, varias dependencias en México hicieron caso omiso y no las instalaron”, reiteró el fundador de SILIKN.

De acuerdo con el analista de ciberseguridad, las vulnerabilidades no gestionadas en Zimbra por el gobierno de México permitieron que el grupo hacktivista pudiera extraer seis terabytes de información de la Secretaría de la Defensa Nacional.

“En este incidente con la UNAM, se presenta de nuevo el software de Zimbra, el cual hemos estado reiterativamente recomendando que se actualice a sus versiones más recientes. Por lo visto, estos avisos no han sido tomados en cuenta y como resultado enfrentaremos más ciberataques que logren su cometido”.

Sobre las recomendaciones, precisó que siguen siendo las mismas: que estos organismos actúen de inmediato y puedan revisar sus activos tecnológicos, sus respectivos controles, así como gestionar las actualizaciones y parches de seguridad más recientes los cuales Zimbra ha lanzado y dado a conocer a través de su página web.